Tag: ssl

Generate .PFX from .CRT and .KEY

Что бы сгенерировать сертификат формата pfx из открытого и закрытого ключа под Linux достаточно одной команды:

# openssl pkcs12 -export -out certname.pfx -inkey private.key -in certificate.crt

Где certname.pfx это имя будущего файла сертификата

private.key – закрытый ключ

certificate.crt открытый ключ

Будет предложено задать пароль. Это опционально, можно не задавать.

Auto redirect to https

Для автоматического редиректа с http на https надо создать или отредактировать файл .htaccess и внести туда 3 строчки:

RewriteEngine On

RewriteCond %{SERVER_PORT} !^443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI} [R,L]

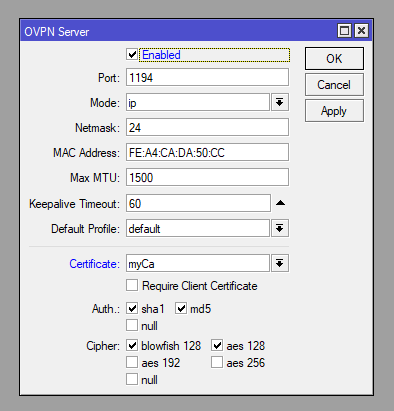

Generate certificates on RouterOS

Для работы OVPN сервера на Mikrotik RouterOS необходимы сертификаты.

Генерируются самоподписные очень просто.

Для этого надо скопировать и вставить поочерёдно два блока в консоль микротика:

/certificate add name=ca-template common-name=myCa key-usage=key-cert-sign,crl-sign add name=server-template common-name=server add name=client1-template common-name=client1 add name=client2-template common-name=client2

И второй

/certificate sign ca-template ca-crl-host=192.168.0.1 name=myCa sign server-template ca=myCa name=server sign client1-template ca=myCa name=client1 sign client2-template ca=myCa name=client2

Вместо 192.168.0.1 подставляете ваш адрес

После этого активируйте OVPN сервер. Сертификат будет выбран автоматически.

Zimbra: update ssl certificate Using the CLI

13 April 2022

Linux, Uncategorized

No Comments

bakabuka

As example you bought comodo ssl cert and received 2 zip archives.

Unpack STAR.my_domain_com_cert and STAR.my_domain_com_key

Copy private key to /opt/zimbra/ssl/zimbra/commercial folder/

copy STAR.my_domain_com.ca-bundle to /tmp folder

copy domain cert to /tmp folder

Check under non-root user that your SSL certificate, your private key and the Intermediate CA are OK, this step is important and you should not continue if you receive an error here

Deploy the commercial certificate with zmcertmgr as the non-root user

Restart the Zimbra Services

certcertificatecomodomailsentigosslzimbra